警視庁の”家庭用ルーターの不正利用に関する注意喚起について”がよく分からない

2023年3月28日に警視庁から”家庭用ルーターの不正利用に関する注意喚起について”という情報が発信されました。

ただ、要点がよく分からなかったので、そのモヤモヤした感じを本記事にまとめておきます。

※追記:続編?の記事も作成しました。

本記事の目的

- 警視庁の注意喚起がよく分からないモヤモヤした感じを言語化する

注意喚起の概要

2023年3月28日、警視庁から“家庭用ルーターの不正利用に関する注意喚起について”という情報が発信されました。

引用しながら、内容を確認していきます。

リード

サイバー攻撃事案の捜査の過程で、家庭用ルーター(以下「ルーター」といいます。)が、サイバー攻撃に悪用され、従来の対策のみでは対応できないことが判明しました。警察では、複数の関係メーカーと協力し、官民一体となって注意喚起いたします。

家庭用ルーターがサイバー攻撃に悪用されてしまうケースに対する注意喚起ですね。

各メーカーの発表(後述)からも、家庭用のWi-Fiルーターのことを指しているようです。

続きを確認します。

使用された手法

今回確認された手法は、一般家庭で利用されているルーターを、サイバー攻撃者が外部から不正に操作して搭載機能を有効化するもので、一度設定を変更されると従来の対策のみでは不正な状態は解消されず、永続的に不正利用可能な状態となってしまう手法です。

従来の対策では解決できないと言っている対象は、”不正な状態”のことのようです。

“不正な状態”というのは、”サイバー攻撃者が外部から不正に操作して搭載機能を有効化”した状態を指しているのでしょう。

続きを確認します。

推奨する対応

上記の対策について記載されています。

従来の対策である

・初期設定の単純なIDやパスワードは変更する。

・常に最新のファームウェアを使用する。

・サポートが終了したルーターは買い替えを検討する。

に加え、新たな対策として、

・見覚えのない設定変更がなされていないか定期的に確認する。

をお願いします。

具体的には、ルーターの管理画面で次の事項を定期的に確認し、問題があった場合には、その都度是正するようお願いします。

1.見覚えのない「VPN機能設定」や「DDNS機能設定」、「インターネット(外部)からルーターの管理画面への接続設定」の有効化がされていないか確認する。

2.VPN機能設定に見覚えのないVPNアカウントが追加されていないか確認する。

3.見覚えのない設定があった場合、ルーターの初期化を行い、ファームウェアを最新に更新した上、ルーターのパスワードを複雑なものに変更する。

(注記)ルーターの設定については、取扱説明書やメーカーのホームページをご確認してください。

また、メーカーのサポートが終了したルーターは、ルーターのぜい弱性を改善するためのファームウェアの更新が行われず、セキュリティリスクがさらに高まるため、買い替えの検討をお願いします。

”従来の対策”は一般的なことですね。

一方で、”新たな対策”である、”見覚えのない設定変更がなされていないか定期的に確認する。“については後で触れます。

ここまでの文章も考慮すると、”見覚えのない設定”がある場合、”不正な状態”に該当している可能性がある、ということでしょう。

そして、見覚えのない設定があった場合には、対処として”ルーターの初期化を行い、ファームウェアを最新に更新した上、ルーターのパスワードを複雑なものに変更”するようです。

ここまでが、注意喚起の内容です。

注意喚起のまとめ

少し文脈を整理します。

この注意喚起では、以下のように家庭用ルーターがサイバー攻撃に悪用されるケースについて触れられています。

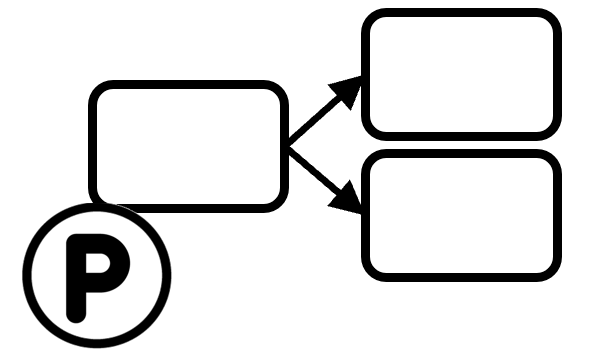

(1) サイバー攻撃の準備

サイバー攻撃者が家庭用ルーターに対し、”外部から不正に操作して搭載機能を有効化”した状態に設定変更する(=”不正な状態”)

- 例 ※警視庁の注意喚起で明確には記載が無いため当サイトとしての解釈

- VPN機能の有効化

- DDNS機能の有効化

- インターネット(WAN側)から管理画面への接続許可

(2) サイバー攻撃の実行

“不正な状態”の家庭用ルーターはサイバー攻撃に不正利用(悪用)される

- 例 ※警視庁の注意喚起で明確には記載が無いため当サイトとしての解釈(参考:情報処理学会の論文)

- VPN機能の不正利用により、自宅ネットワークを踏み台にされ、サイバー攻撃が行われる

- DDNS機能の不正利用により、家庭用ルーターのグローバルIPアドレス変わっても、継続的に踏み台にされる

- インターネット(WAN側)からの管理画面の不正利用により、攻撃者が自由に家庭用ルーターの設定を調整できる

(3) 課題

“不正な状態”は、従来の対策だけでは解消(復旧)できない

(4) 対策1 (予防、軽減)

従来の対策に加え、”新たな対策” が必要となる

| 分類 | 内容 |

|---|---|

| 従来の対策 | ・初期設定の単純なIDやパスワードは変更する。 ・常に最新のファームウェアを使用する。 ・サポートが終了したルーターは買い替えを検討する。 |

| 新たな対策 | ・見覚えのない設定変更がなされていないか定期的に確認する。 (“見覚えのない設定”があると、”不正な状態”に該当する可能性があるため) |

(5) 対策2 (復旧)

見覚えのない設定があった場合には、対処として”ルーターの初期化を行い、ファームウェアを最新に更新した上、ルーターのパスワードを複雑なものに変更”する

文脈まとめ

(1)、(2)が攻撃者による攻撃手法、(4)、(5)がその対策に相当します。(3)が判明した特徴です。

なんとなく整理できた気にはなります。ただ、よく分からなくてモヤモヤする点は残っているので、それらについて考えていきます。

よく分からない点

何点かあります。

原因(経路)が不明確なので、予防策も不明確

まず、”(1) サイバー攻撃の準備”に関し、

- どのような場合に”見覚えのない設定”をされる可能性があるのかが不明確

という点です。

今回の注意喚起において、最初に発生するとされている事象は、家庭用ルーターに対して”見覚えのない設定”をされるということです。

この事象をより多く回避できればできるほど、サイバー攻撃による被害も減らせる訳です。

しかし、どのような経路や手法により”見覚えのない設定”をされるのかが示されていません。

捜査の過程で公表できない事情等はあるかもしれませんが、対策を検討するための分類くらいは知りたいところです。

例えば、以下等です。

-

製品の初期設定(管理画面やパスワード関連)の悪用、製品ファームウェアや古い規格の脆弱性を狙った攻撃

これらは、”従来の対策”により、”見覚えのない設定”がされることを回避、軽減できるはずです。 -

利用者の設定不備を狙った攻撃

これは仕方ないです。セキュリティ面で不備のある設定がそもそもできない、あるいはしづらいようになっている製品を選ぶと良いですが。 -

物理的にWi-Fiの電波が届く範囲からのみ行える操作(通信傍受等)

これは、”見覚えのない設定”がされる条件として、地理的な制約が強くなるので、この手法は多くないでしょう。また、もし多ければ、さすがに注意喚起の中で触れられているはずです。

一応、一般的なことですが、警視庁のページで暗号化方式としてWPA3がお勧めされてはいます。 -

プロトコル上の新たな脆弱性を狙った攻撃

この手法が多ければ、日本国内でなく世界的に観測されているはずです。 -

その他の新たな手法

まだ他にもあるかもしれません。

ということで、”見覚えのない設定”をされるという事象が、既知の手法によるもの(だけ)なのか、新たな手法によるものが含まれるのか、または不明(調査中)なのか…という点が不明確なままだと、その予防策も不明確なままになってしまいます。

モヤモヤしますね。

"定期的に確認"という新たな対策が非現実的

次に、”(3) 課題”、”(4) 対策1 (予防、軽減策)”について、

- 一般家庭で現実的に継続実施できる対策ではない

という点です。

“不正な状態”が従来の対策だけでは解消できない以上は、”定期的に確認”のような対策を周知せざるを得ないのかとは思います。

ただ、一般家庭のWi-Fiルーターの利用者は十分なIT知識を持っていないケースも多く、そもそも”Wi-Fiルーターの管理画面などログインしたこともない”という方もいるでしょう。

※最近は自動設定する機能等も充実していますし。

なので、この”新たな対策”の周知にどの程度の実効性があるのか、疑問なところです。

“複数の関係メーカーと協力し、官民一体となって注意喚起”とありますが、2023年3月30日現在、各メーカーは”賛同”を示しているだけのようで、”新たな対策”を実施するための手順やツールを公開している訳でもありません。

極端な話、この注意喚起をマジメに受け取った方は、不安になって路頭に迷った挙句、インターネット接続自体をやめてしまうかもしれません。それはそれで本末転倒です。

これもモヤモヤしますね。

事象が発覚しても"従来の対処"のみ

見覚えのない設定があった場合(事象発覚時)には、対処として”ルーターの初期化を行い、ファームウェアを最新に更新した上、ルーターのパスワードを複雑なものに変更”と周知されています。

もちろん全て必要な対処ではありますが、ファームアップとパスワード変更については”従来の対処”と一緒です。

再発防止できるのでしょうか。

つまり、前述の”原因(経路)が不明確なので、予防策も不明確”という問題に立ち戻ってしまいます。

やはりモヤモヤします。

警視庁は踏み台化に対する注意喚起をしたいだけ?

少し別のニュアンスが読み取れるようなニュース記事があったので確認してみます。

産経新聞の記事

今回の注意喚起と同日に公開された産経新聞の記事で、少しニュアンスを読み取りやすい文章が見つかりました。

警視庁公安部は28日、家庭用のインターネットルーターが複数の企業のサイバー攻撃に「踏み台」として悪用されていたことを確認したと明らかにした。こうした悪用は令和2年ごろから増加し、従来の対策のみでは対応できないことも判明したという。

警視庁公安部からの情報として、家庭用ルーターが踏み台として悪用される事象が、令和2年ごろから増加しているという点が付け加えられています。

一度侵入を許すと、ルーターのソフトを最新のものにするといった従来の対策などを行っても、攻撃者は侵入を続けられることも確認。

例えば、攻撃者が侵入するためになんらかの方法でVPN機能等の設定をしたのであれば、そのVPN機能自体は通常(正規)の機能なので、ルーターのファームアップ等を行っても解除されず、攻撃者はVPNによる侵入を続けられるというのは当然ですね。

この記事からは、“家庭用ルーターが踏み台になり、外部へのサイバー攻撃するために悪用されてしまう事案があり、増加している”という分かりやすいニュアンスが読み取れます。

令和2年ごろから増加しているのなら、既知の手法が多い?

このような事案が令和2年ごろから増加しているという話であれば、“見覚えのない設定”をされるという事象は、ここ数か月以内に発見された新たな手法によるものでなく、既知の手法によるものが多いのかと思われます(もしくは手法が不明のまま、という可能性もありますが)。

上記を踏まえると、今回、警視庁は単に踏み台化に対する注意喚起をした、ということになります。もしそうなら、そのように分かりやすく説明して欲しい気もしますが…。

- 家庭用ルーターが、気付かないうちに踏み台化されているケースがある(既知の手法により”見覚えのない設定”をされる事象)

- 踏み台化されていないかをチェックするため、見覚えのない設定変更がなされていないか定期的な確認が必要

- いったん踏み台化された家庭用ルーターは、リセットにより復旧が必要

上記のとおり、”見覚えのない設定”をされるという事象が、既知の手法によるものであれば、”見覚えのない設定”を防ぐためには、きちんと”従来の対策”を行うことがメインの対策になるでしょう。

ただ、それでも100%の回避策は存在しないので、追加で”見覚えのない設定”がされていないか定期的な確認が必要です。

少しスッキリしました。

なぜ警視庁と関連メーカーによる注意喚起なのか

サイバー犯罪に対する注意喚起という意味では、警察庁による情報発信は妥当のように思います(なぜ警察庁でなく警視庁なのか、とかは分かりません)。

その他、国内でJVN(JPCERT、IPA)、総務省からは、特に同タイミングで発信されている情報は無いようです。その点からも、新たな脆弱性や攻撃手法が発見されたという訳ではなさそうです。

(後日追記) JPCERT/CC WEEKLY REPORT 2023-04-05

後日、JPCERTのWEEKLY REPORTで軽く触れられていました。

2023年3月28日、警視庁サイバー攻撃対策センターは家庭用ルーターの不正利用に関する注意喚起を公開しました。従来の対策である初期IDやパスワードの変更、ファームウェアの最新化、サポート終了製品の買い替えに加え、見覚えのない設定変更がないか定期的に確認する対策が必要であるとし、複数の関係メーカーと協力の上、注意を呼びかけました。

JPCERT/CC WEEKLY REPORT 2023-04-05

関連メーカーとDLPAによる情報発信

関連メーカーとDLPAから、警視庁の発表と同日に情報発信されています。

どの内容もほぼ同じで、基本的に以下の内容です。

- 警視庁の注意喚起の取り組みに対して賛同する

- 古いWi-Fiルーターの長期利用を避け、「DLPA推奨Wi-Fiルーター」への買い替えをお勧めする

ちなみに、”DLPA推奨Wi-Fiルーター”というのは、前述の”従来の対策”が強化されたものであり、”新たな対策”は含まれていません。

具体的には、「自動ファームウェア更新機能」と「管理画面へログインするためのIDまたはパスワードの固有化(初期パスワードが1台ごとにランダムになっている)」の2つが有効なWi-Fiルーターが、”DLPA推奨Wi-Fiルーター”です。

2019年のDLPAの提言発表以降、DLPA加盟のWi-Fiルーターメーカー4社(バッファロー、Aterm(NEC)、IOデータ、エレコム)から発売された家庭用Wi-Fiルーターはすべて「DLPA推奨Wi-Fiルーター」です。

とはいえ、サポート終了済みの古いWi-Fiルーターは使用せず、”DLPA推奨Wi-Fiルーター”に買い替えるべきだという点は、まったくその通りです。間違った内容ではありません。

ただ留意点として、“DLPA推奨Wi-Fiルーター”であっても、”新たな対策”を支援する機能は備わってないという点は認識しておくべきだと思います。現状、この点については利用者のリテラシー次第ということです。

現状、各メーカーから”新たな対策”を実施するための手順やツールは公開されていません。

個人的な推測では、おそらく今後、何かしらそれらしい機能実装や情報発信が行われると思います。

以下に、各社とDLPAが発表した内容等をまとめておきます。

バッファロー

-

警視庁の「家庭用ルーターの不正利用に関する注意喚起」の取り組みに賛同 ~ 安心してインターネットを利用するために、適切なセキュリティー対策を ~

-

ご家庭でWi-Fiルーターをより安全にお使い頂くために

(従来の対策)

Aterm (NEC)

-

警視庁の「家庭用ルーターの不正利用に関する注意喚起」の取り組みに賛同 ~安心してインターネットを利用するために、適切なセキュリティ対策を~

-

【重要】Wi-Fiルータをより安全にお使いいただくためのお願い (従来の対策)

I-O DATA (アイ・オー・データ機器)

エレコム

DLPA (デジタルライフ推進協会)

-

警視庁の「家庭用ルーターの不正利用に関する注意喚起」の取り組みに賛同 ~ 安心してインターネットを利用するために、適切なセキュリティ対策を ~

-

ご家庭でWi-Fiルーターをより安全にお使い頂くために (従来の対策)

上記の提言では、以下の点に触れられています。

- [1] 最新ファームウェアでの運用

- [2] より安全なパスワードの設定

- [3] 修理/サポートの期限について

- [4] 脆弱性問題に関する更新プログラムの提供について

関連情報

論文(情報処理学会)

NIIが公開している情報処理学会の論文に、今回の注意喚起と同様にWi-Fiルーターを含む機器に対する攻撃手法に関する調査結果がまとめられています。

“特定のIoT機器のWebUIを狙ったサイバー攻撃の分析”というタイトルの論文です(IPSJ-JNL6103023.pdf)。

2019年の論文ですが、今回の警視庁による注意喚起において言及されている、”VPN”、”DDNS”、”インターネット(WAN側)から管理画面への接続”についても触れられており、基本的には”従来の対策”ができていない場合に、”見覚えのない設定”をされる可能性があるという解釈ができます。

過去の脆弱性(修正済み)

各メーカーの製品で、脆弱性が発見されることがあります。

Baffaloで過去に発見された脆弱性の例です。もちろん修正済みなのでファームアップしてあれば該当の機種でも影響はありません。

- ハードコードされた認証情報の使⽤ (CWE-798) – CVE-2022-34840

- 認証回避 (CWE-288) – CVE-2022-40966

不正にログインされる可能性のある脆弱性は危険ですね。

まとめ

本記事では、警視庁の”家庭用ルーターの不正利用に関する注意喚起について”のモヤモヤした感じをまとめてみました。

まとめてみました、と言っても、まとまってない感じですが、とりあえず私としては言語化してスッキリしました。

私としては、今回、警視庁は単に踏み台化に対する注意喚起をしたものと理解しました。

分かりづらかったのは、攻撃手法における新規性の有無が不明確であったり、加えて、(取り巻きの?)DLPAが”新たな対策”について具体的に触れぬままWi-Fiルーターの買い替えを推奨したり、といった全体的な文脈の不自然さによるものかと思います。

いずれにせよ、自宅ネットワークにおいてもセキュリティには気をつけましょう。

続編?の記事も作成しましたので、よろしければどうぞ。

以下の記事では、BaffaloとAtermの”DLPA推奨Wi-Fiルーター”について紹介しています。